弱點掃描報告滿江紅?5 步驟排除誤判與落實弱點管理 (含 ISO 27001 重點)

很多企業 MIS 或 IT 主管在收到資安廠商提供的「弱點掃描報告」時,第一反應往往是手足無措:厚達數百頁的 PDF、滿滿的紅色高風險警示 (High/Critical),甚至包含早已不再使用的舊系統。

請放心,弱點掃描 (Vulnerability Scanning) 就像是企業的年度健康檢查。紅字代表警訊,但掃描本身並不會讓系統變安全,真正的價值在於掃描後的「分析」、「修補」與「管理」。

弱掃後的標準作業程序 (SOP) 並非盲目修補,而是依照 ISO 27001 精神執行以下 5 步:

- 分析排除:識別誤判 (False Positives),特別是 Linux Backporting 機制。

- 風險評估:依據 CVSS 分數與資產價值排序優先級。

- 擬定計畫:決定修補 (Patch)、參數調整或補償措施。

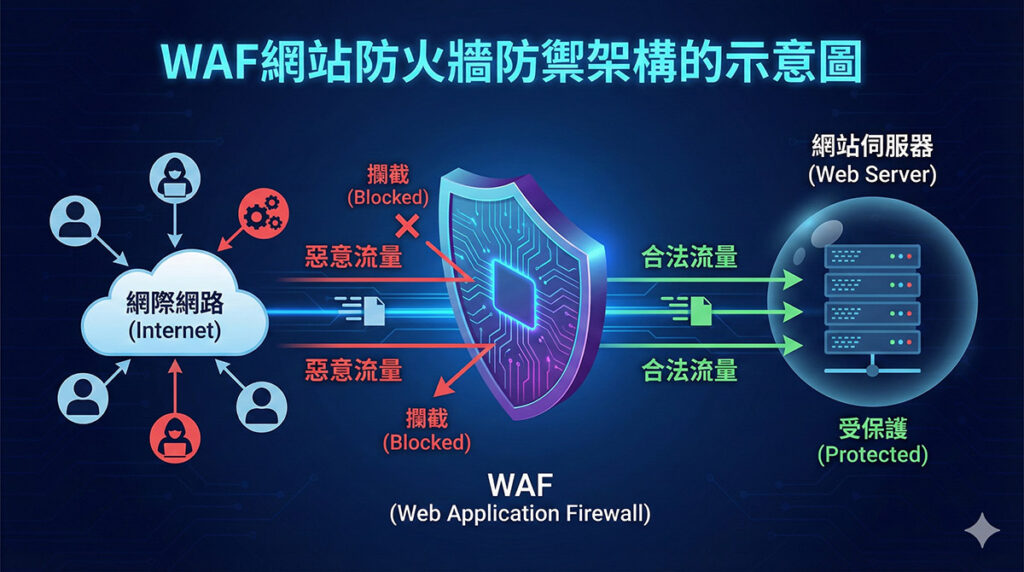

- 執行修補:針對無法更新的舊系統,採用 WAF 虛擬補丁。

- 複掃驗證:確認風險已收斂並產出合規報表。

根據 NIST 網路安全框架,持續性的弱點管理是防禦勒索軟體與駭客攻擊的基礎。以下由 CloudSecurity 資安團隊為您解析實戰步驟:

報告解讀與誤判排除 (Analyze & Filter)

拿到報告的第一件事,絕對不是「全部丟給工程師修補」,而是要先進行「過濾」。弱點掃描工具是自動化的程式,難免會有誤判 (False Positives)。如果您使用的是開源工具(延伸閱讀:七大免費弱點掃描神器總整理),誤判率可能會更高。

最常見的誤判發生在 Linux 系統 (如 CentOS/RHEL/Ubuntu) 的套件檢查。掃描器通常讀取軟體版本號 (Banner) 來判斷漏洞。例如:掃描器看到 Apache 2.4.6 就判定有漏洞,但實際上您可能已經安裝了官方的安全性更新。

這是因為企業級 Linux 發行版通常採用 Backporting (向後移植) 機制:官方將新版的安全修正程式碼,「移植」回舊版核心中,以確保系統穩定性。

如何舉證:不要只截圖。請在伺服器上輸入指令列出官方修補日誌,作為 ISO 稽核的佐證附件:

rpm -q –changelog httpd | grep CVE-202X-XXXX

風險評估與優先排序 (Prioritize)

IT 資源有限,我們不可能在一天內修補完所有漏洞。您需要建立一套弱點修補優先級 (SLA)。建議參考國際通用的 CVSS (通用弱點評分系統) 並結合「資產重要性」:

- 🔴 極高風險 (Critical): 對外服務 (Web/VPN) 且有已知攻擊程式 (Exploit) 流通。需立即處理。

- 🟠 高風險 (High): 核心資料庫或關鍵系統。建議 7-14 天內完成。

- 🟡 SSL/TLS 設定弱點: 這是最常見的中風險項目。往往是因為憑證過期或加密協定太舊。建議立即檢視您的 SSL 網站信任憑證 設定,確保僅啟用 TLS 1.2 以上版本。

執行修補與緩解 (Remediate & Mitigate)

確認清單後,進入執行階段。除了直接更新軟體 (Patching) 外,您還有更聰明的選擇。

遇到「不能修補」的舊系統怎麼辦?

企業內部常有運行多年的 ERP 或產線系統,因相容性問題無法更新 OS,原廠也停止支援 (EOL)。這時硬要修補可能導致系統崩潰。針對這類「孤兒系統」,我們建議採取 補償性控制措施 (Compensating Controls),也就是俗稱的「虛擬補丁 (Virtual Patching)」。

🛡️ 推薦防護策略:

- Web 應用層防護: 部署 Wapples (WAAP) 網站防火牆 或雲端版的 Cloudbric WAF。它們能在流量進入伺服器前,智慧識別並攔截針對該漏洞的攻擊特徵,讓您在不更動程式碼的情況下也能安全運作。

- 郵件威脅過濾: 若弱點存在於郵件伺服器,可搭配 OSecure 郵件過濾防火牆 阻擋惡意連結。

注意:在 ISO 稽核回覆單上,請註明「已採行 WAF 防護並降低風險等級」,這才是合規的正確做法。

複掃驗證 (Verification)

這是最容易被忽略的一步。「修補完」不代表「修補成功」。工程師可能更新了軟體卻忘了重啟服務 (Restart Service),導致舊的設定依然在記憶體中執行。

務必執行「複掃」: 請資安廠商針對「已修補項目」進行驗證掃描。除了傳統的弱掃,若您的系統涉及自行開發的程式碼,建議搭配 SAST 原碼掃描,從程式碼底層根除漏洞。

持續監控 (Continuous Monitoring)

新的漏洞每天都在產生(例如著名的 Log4j 事件)。單靠企業內部人力難以隨時追蹤全球威脅情資。

專家建議: 不要讓資安成為孤島。建議您可以定期瀏覽我們的 資安部落格 獲取最新消息,或訂閱 TWCERT/CC 的電子報,確保防護網隨時維持在最新狀態。

❓ 常見問題 FAQ

Q1:弱點掃描和滲透測試 (PT) 有什麼不同?

A: 弱點掃描就像「全身 X 光檢查」,由工具自動快速掃描已知漏洞,廣度夠但深度淺;而 PTS 滲透測試 則像「外科醫生手術」,由白帽駭客模擬真實攻擊,能挖掘出邏輯漏洞。建議先做弱掃修補基本問題,再做滲透測試,效益最高。

Q2:弱點掃描能防止 DDoS 攻擊嗎?

A: 不行。弱點掃描是找出系統漏洞(如後門),而 DDoS 是流量攻擊(如塞車)。若您擔心網站被打癱,需要的是專門的抗 DDoS 解決方案。您可以參考這篇關於 新世代 L7 DDoS 攻擊防禦 的報告來了解更多。

🛡️ 結語:資安不是軍備競賽,而是風險管理

弱掃報告上的紅字不是為了指責 IT 部門,而是企業資安的導航圖。透過 CloudSecurity 的專業檢測與顧問服務,我們協助您將生硬的技術報告,轉化為可執行的防禦策略。

看不懂報告?需要專業的修補建議?

👉 立即聯繫我們,預約您的資安諮詢服務