網站變慢、無法連線?判斷 L7 DDoS 攻擊的 3 個徵兆 (中小企業自救攻略)

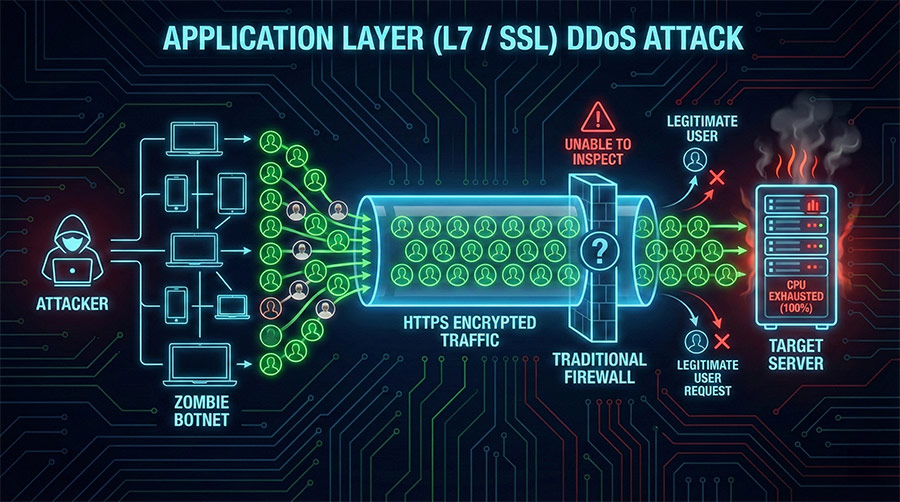

如果您的網站出現以下狀況,很可能正面臨新型態的 L7 應用層 DDoS 攻擊:

- 網站回應極慢,轉圈圈轉很久,但「流量監控圖」顯示頻寬還很空。

- 伺服器 CPU 或記憶體使用率異常飆高至 90% 以上。

- 後台 Log 顯示有特定 IP 在極短時間內瘋狂存取「搜尋」或「登入」頁面。

這代表攻擊者不是在「塞爆水管」,而是在「累死你的店員」。請立即檢視您的 WAF 與弱點防護機制。

在過去幾年,DDoS 攻擊(分散式阻斷服務攻擊)已經從單純的「把網站塞爆」,演變成針對企業營運的精準打擊。駭客組織現在傾向使用讓傳統防火牆「看不出來」的攻擊手法,專門針對應用層漏洞與加密流量下手。

根據 Cloudflare 2025 年第一季全球威脅報告,全球 DDoS 攻擊比去年同期暴增 358%。且針對台灣企業的攻擊中,超過一半都是加密的 443 SSL 流量攻擊。

一、什麼是 DDoS 攻擊?為什麼我的網站會被打?

簡單來說,DDoS 就像是幾萬個喪屍(被駭客控制的殭屍電腦 Botnet),同時湧入您的一家小店面(網站)。

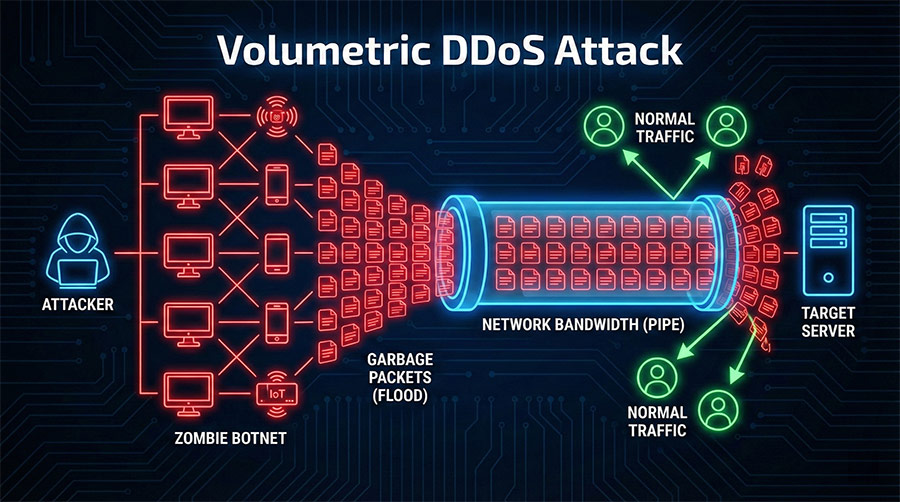

- 傳統攻擊 (L3/L4): 像是一群人把店門口堵住,誰都進不來。(塞爆頻寬)

- 新型攻擊 (L7): 像是一群人進店裡假裝要點餐,每個人都問店員極其複雜的問題,讓店員崩潰,導致真正的客人沒人服務。(耗盡伺服器算力)

二、三大類型 DDoS 攻擊比較

知己知彼,才能百戰百勝。以下我們用圖解分析目前最常見的三種攻擊模式:

原理: 用海量垃圾封包把你的網路頻寬塞滿。常見手法如 UDP Flood、ICMP Flood。

特徵: 簡單粗暴。如果您的頻寬只有 1G,駭客給你 10G 流量,網路直接斷線。

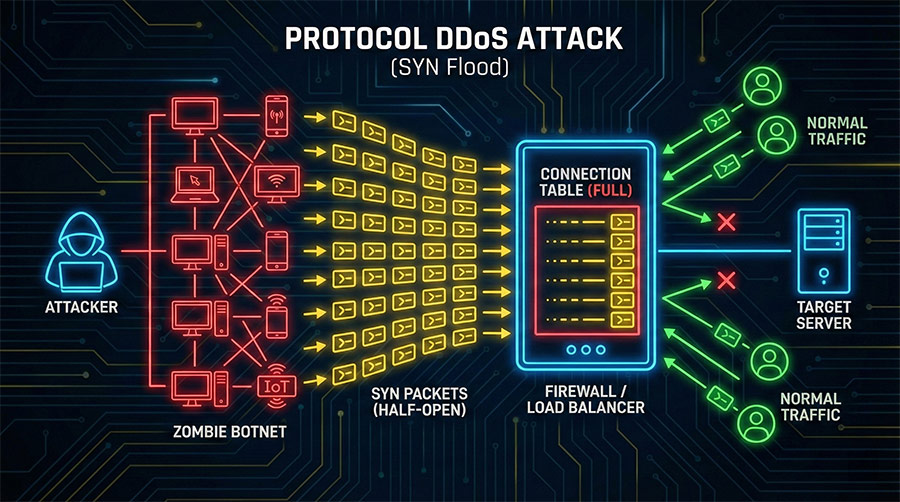

原理: 針對網路設備的弱點。例如 Slowloris (慢速攻擊),攻擊者故意用極慢的速度傳資料,「佔著茅坑不拉屎」,讓伺服器連線數 (Connections) 被佔滿,無法服務其他人。

攻擊原理: 針對網站的「應用程式」本身。攻擊者會模擬真人行為,例如:

- 不斷點擊「加入購物車」或「站內搜尋」(這些動作很耗資料庫效能)。

- 利用 HTTPS 加密流量 (443 Port) 發動攻擊,因為流量是加密的,傳統防火牆看不到內容,會以為是正常訪客而放行。

後果: 頻寬沒滿,但網站就是跑不動,甚至資料庫當機。

三、中小企業該如何防禦 DDoS 攻擊?

很多老闆會問:「我們公司有裝防火牆,為什麼還會被打掛?」

答案是:您的防火牆只看得懂 IP,但現在的攻擊者會偽裝成「合法用戶」。 尤其是 L7 應用層攻擊,它們混合在正常流量中,傳統的頻寬清洗服務(針對流量型攻擊)往往攔截不到,這時您需要的是更聰明的「邏輯識別」。

策略 1:應用層精準防禦 (Intelligent WAAP)

針對最難防的 L7 攻擊,必須使用具備 邏輯分析能力 的防護設備。即使沒有雲端清洗服務,Wapples 也能作為您機房的最後一道、也是最關鍵的防線。

Wapples 採用專利的邏輯分析引擎,不依賴傳統特徵碼。它能精準識別「偽裝的惡意流量」與「慢速攻擊 (Slowloris)」,即使在沒有上游清洗的情況下,也能保護您的 Web 伺服器不被耗盡資源。

策略 2:加密流量優化 (SSL Offloading)

駭客常利用 SSL/TLS 握手過程消耗伺服器 CPU。企業應確保憑證配置正確,並考慮使用專用設備進行 SSL 卸載,減輕 Web Server 負擔。

選用高強度的企業級 SSL 憑證,不僅能保護資料傳輸安全,更能確保與 WAF 設備的加密相容性,避免因憑證過期或協議過舊 (如 TLS 1.0) 成為被攻擊的破口。

策略 3:源頭固若金湯 (修補程式漏洞)

這點最常被忽略! 很多 DDoS 攻擊之所以成功,是因為網站本身有「邏輯漏洞」(例如:一個搜尋功能就會跑全表掃描)。攻擊者只要送出一點點請求,就能讓資料庫當機。修補漏洞,是治本之道。

- 弱點掃描 (Vulnerability Assessment):快速找出系統與伺服器版本的老舊漏洞,避免被駭客利用成為殭屍網路的跳板。

- SAST 原碼掃描:從程式碼底層找出「容易導致資源耗盡」的寫法,從開發階段就杜絕 DDoS 風險。

四、結語:DDoS 防禦是持續的戰爭

根據 TWCERT/CC 統計,台灣中小企業遭受攻擊的比例逐年攀升。別等到網站癱瘓、客戶客訴電話被打爆時才開始找解法。